Scheda: Diritti di accesso

Raccomandazioni per la protezione dei dati

Al fine di ridurre al minimo il rischio di violazioni della sicurezza dei dati, consigliamo le seguenti azioni organizzative e tecniche per il sistema su cui sono in esecuzione le applicazioni. Quando possibile, evitare di esporre il PLC e le reti di controllo a reti aperte e Internet. Utilizzare livelli di collegamento dati aggiuntivi per la protezione, ad esempio VPN per l'accesso remoto, e installare meccanismi firewall. Limitare l'accesso alle sole persone autorizzate e modificare le password predefinite esistenti durante la messa in servizio iniziale e modificarle regolarmente.

Importante

Informazioni dettagliate sul concetto e sull'utilizzo della gestione degli utenti del dispositivo sono fornite nel Gestione della gestione degli utenti del dispositivo capitolo.

Lì troverai anche le seguenti istruzioni su come utilizzare l'editor:

Accesso per la prima volta al controller per la modifica e la visualizzazione della gestione degli utenti

Configurazione di un nuovo utente nella gestione utenti del controller

Modifica dei diritti di accesso agli oggetti del controller nella gestione utenti del controller

Caricare la gestione utenti da un file *.dum, modificarlo e scaricarlo nel controller in modalità offline

In questa scheda si definiscono i diritti di accesso degli utenti del dispositivo agli oggetti sul controller. Come nella gestione utenti del progetto, gli utenti devono essere membri di almeno un gruppo di utenti e solo i gruppi di utenti possono avere determinati diritti di accesso.

ILScheda "Mostra diritti di accesso".l'opzione deve essere selezionata in CODESYSopzioni dentro Editor del dispositivo categoria.

Nota che questo CODESYS opzione può essere sovrascritta dalla descrizione del dispositivo.

Sul controller deve essere disponibile un componente per la gestione degli utenti. Questo è il requisito principale.

Gli utenti e i gruppi di utenti devono essere configurati su Utente e gruppi scheda.

Barra degli strumenti della scheda

| Attiva e disattiva la sincronizzazione tra l'editor e la gestione utenti sul dispositivo. Se il pulsante non viene "premuto", l'editor è vuoto o contiene una configurazione caricata dal disco rigido. Quando si abilita la sincronizzazione mentre l'editor contiene una configurazione utente che non è ancora sincronizzata con il dispositivo, viene richiesto cosa dovrebbe accadere al contenuto dell'editor. Opzioni:

|

|

|

|

|

Utente del dispositivo | Nome utente dell'utente attualmente connesso al dispositivo |

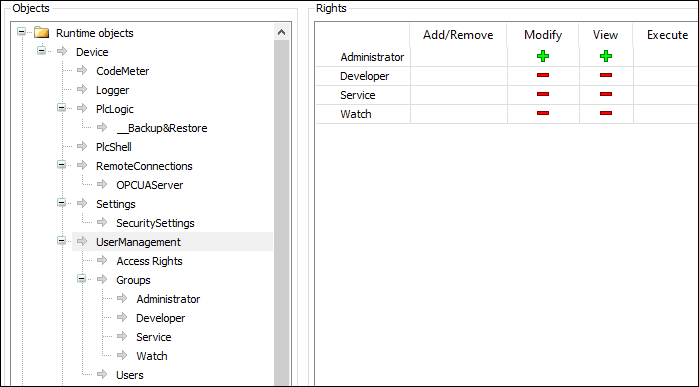

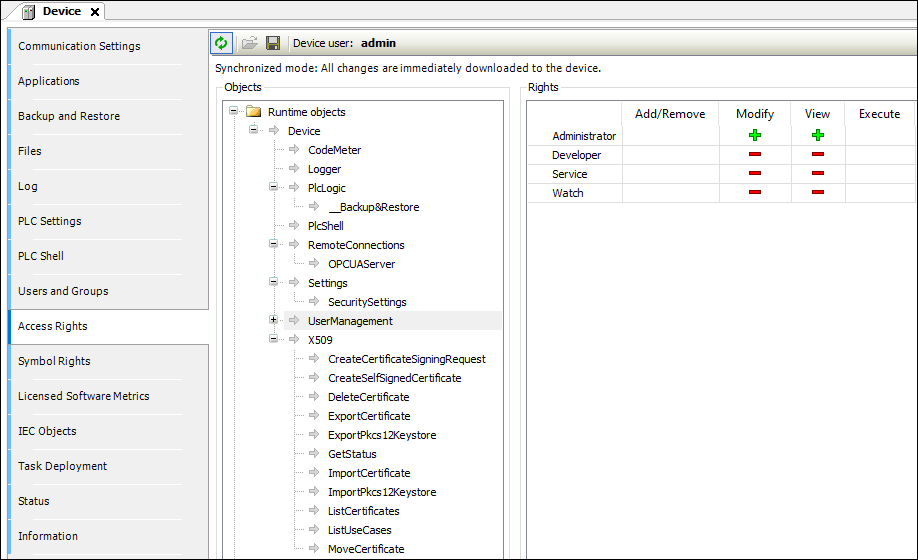

Nella struttura ad albero sono elencati gli oggetti per i quali è possibile eseguire azioni in fase di esecuzione. Gli oggetti vengono assegnati ciascuno in base alla loro origine oggetto e parzialmente ordinati in gruppi di oggetti. Nel Diritti vista, è possibile configurare le opzioni di accesso per un gruppo di utenti a un oggetto selezionato. |

. Origine oggetto (nodo radice)

Una descrizione degli oggetti si trova nella Panoramica degli oggetti tavolo. |

Gruppi di oggetti e oggetti (rientrati) Esempio: Dispositivo con nodi figli Logger, PlcLogic, Impostazioni, Gestione utenti. |

In generale, i sottooggetti ereditano i permessi dall'oggetto radice (Dispositivo o /). Ciò significa che se un'autorizzazione di un gruppo di utenti viene negata o concessa in modo esplicito a un oggetto padre, ciò influirà prima su tutti gli oggetti figlio. La tabella si applica all'oggetto attualmente selezionato nell'albero. Per ogni gruppo di utenti mostra i diritti attualmente configurati per le possibili azioni su questo oggetto.  . Possibili azioni sull'oggetto:

| |

Quando si fa clic su un oggetto, una tabella sul lato destro mostra i diritti di accesso dei gruppi di utenti disponibili per l'oggetto selezionato. Questo ti permette di vedere rapidamente:

. Significati dei simboli

Modificare l'autorizzazione facendo clic sul simbolo. |

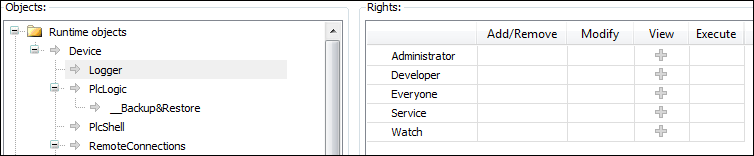

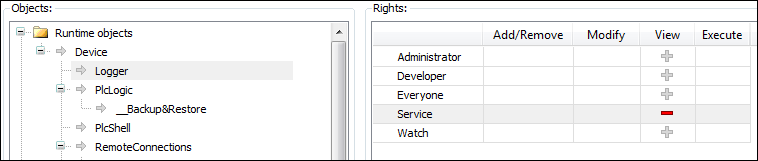

Il Logger oggetto sul Diritti di accesso tab è stato creato dal componente "Logger" e ne controlla i diritti di accesso. Si trova direttamente sotto il Dispositivo oggetto di esecuzione.

Gli eventuali diritti di accesso per questo oggetto possono essere concessi solo per il Visualizzazione azione.

Inizialmente, ogni oggetto ha un accesso in lettura. Ciò significa che ogni utente può leggere il "Logger" di un controller. Se questo diritto di accesso deve essere negato per un singolo gruppo di utenti (Servizio nell'esempio), l'accesso in lettura all'oggetto logger deve essere negato in modo esplicito.

Panoramica degli oggetti

| L'accesso online al logger è di sola lettura. Pertanto, solo il Visualizzazione il diritto di accesso può essere concesso o negato qui. | ||||||

| Tutte le applicazioni IEC vengono inserite qui automaticamente come oggetti secondari durante il download. Quando un'applicazione viene eliminata, viene rimossa automaticamente. Ciò consente un controllo specifico dell'accesso online all'applicazione. I diritti di accesso possono essere assegnati centralmente a tutte le applicazioni in PlcLogic Il Amministratore e Sviluppatore i gruppi di utenti hanno pieno accesso alle applicazioni IEC. Il Servizio e Guadare i gruppi di utenti hanno solo accesso in lettura (ad esempio per il monitoraggio di sola lettura dei valori). | ||||||

La tabella seguente mostra quale azione è interessata in particolare quando viene concesso uno specifico diritto di accesso per un'applicazione IEC.

| |||||||

Applicazione | Operazione | Diritti di accesso | |||||

Aggiungi Rimuovi | Eseguire | Modificare | Visualizzazione | ||||

Login |

|

|

|

| |||

Creare |

|

|

|

| |||

Crea oggetto figlio |

|

|

|

| |||

Eliminare |

|

|

|

| |||

Scarica / modifica online |

|

|

|

| |||

Crea applicazione di avvio |

|

|

|

| |||

Leggi variabile |

|

|

|

| |||

Scrivi variabile |

|

|

|

| |||

Forza variabile |

|

|

|

| |||

Imposta ed elimina punto di interruzione |

|

|

|

| |||

Imposta istruzione successiva |

|

|

|

| |||

Leggi lo stack di chiamate |

|

|

|

| |||

Ciclo unico |

|

|

|

| |||

Attivare il controllo del flusso |

|

|

|

| |||

Inizio/Stop |

|

|

|

| |||

Ripristina |

|

|

|

| |||

Ripristina le variabili di conservazione |

|

|

|

| |||

Salva le variabili di conservazione |

|

|

|

| |||

| Solo il Modificare l'autorizzazione viene valutata in questo momento. Ciò significa che solo quando il Modificare l'autorizzazione è stata concessa a un gruppo di utenti possono anche essere valutati i comandi della shell del PLC. | ||||||

| Ulteriori connessioni esterne al controller possono essere configurate sotto questo nodo. Attualmente, l'accesso al server OPCUA può essere configurato qui. | ||||||

| Si tratta dell'accesso online alle impostazioni di configurazione di un controller.

| ||||||

| Questo è l'accesso online alla gestione degli utenti di un controllore. Per impostazione predefinita, l'accesso in lettura/scrittura è concesso solo all'amministratore.

Per ulteriori informazioni, vedere: Gestione della gestione degli utenti del dispositivo | ||||||

X509 | Questo controlla l'accesso in linea ai certificati X.509. Si distinguono qui due tipi di accesso:

Ogni operazione è assegnata a uno di questi due diritti di accesso. Ogni operazione viene inserita come oggetto figlio sotto X509. Pertanto, l'accesso per operazione può ora essere ottimizzato ulteriormente. | ||||||

Tutte le cartelle dal percorso di esecuzione del controller sono inserite sotto "/" oggetto file system. Ciò consente di concedere diritti specifici a ciascuna cartella del file system. | |||||||